DNS

Определение сервера DNS, который будет использоваться для VPN клиентов:

Использовать WinRoute как сервер DNS (Use WinRoute as DNS server) — IP адрес соответствующего интерфейса узла WinRoute будет использоваться как сервер DNS для VPN клиентов (VPN клиенты будут использовать DNS Форвардер).

Если DNS Форвардер уже используется как сервер DNS для локальных узлов, рекомендуется его использовать и для VPN клиентов. DNS Форвардер обеспечивает самые быстрые ответы на DNS запросы клиентов, это также позволит избежать возможных конфликтов (несовместимости) записей DNS.

Примечание: если DNS Форвардер отключен (см. главу DNS Форвардер), эта опция будет недоступна.

Использовать специальные серверы DNS (Use specific DNS servers) — эта опция позволяет указать основной и вторичный DNS серверы для VPN клиентов.

Если в локальной сети используется не DNS Форвардер, а другой DNS сервер, то используйте эту опцию.

Kerio VPN

Содержание

Настройка сервера VPN

Настройка клиента VPN

Обмен маршрутной информацией

Соединение двух частных сетей через Internet (VPN tunnel)

Пример настройки туннеля VPN

WinRoute позволяет создавать защищенные внешние соединения удаленных локальных сетей, а также обеспечивает клиентам безопасный доступ к их локальной сети через Internet, используя кодированное тунеллирование (tunneling) . Такой метод соединения сетей (и доступ удаленных клиентов к локальной сети) называется virtual private network (VPN ). WinRoute включает в себя соответствующую реализацию VPN, называемую Kerio VPN.

Kerio VPN может быть использован совместно с firewall и с NAT (даже в случае с многочисленными перенаправлениями пакетов). Создание защищенного туннеля (tunnel) между сетями и обеспечение Internet доступа клиентов к локальной сети очень просто.

Kerio VPN позволяет создавать любое количиство защищиенных server-to-server соединений (например туннелей к локальным сетям). Туннели создаются между двумя серверами WinRoute (которые обычно являются Internet-шлюзами для соответствующих сетей). Сервера идентифицируют друг друга, используя SSL сертификаты — это дает уверенность что туннель создастся между доверяющими друг другу серверами.

Отдельные хосты также могут присоединяться к VPN серверу вWinRoute

(защищенное client-to-server

соединение). Аунтефикация пользователей проходит через запрос их имени и пароля по защищенному соединению,поэтому не аунтефицированные пользователи не могут иметь доступ к локальным сетям.

Удаленные соединения пользователей происходят через программу Kerio VPN

Client, включаемую в WinRoute (для более детального описания смотрите, руководство пользователя (User Guide) программыKerio VPN Client.

Замечание: При установке Kerio VPN, предполагается что

WinRoute уже установлен на хост, который используется как Internet- шлюз. Если это не так, тогда Kerio VPN также можно использовать, но его настройка может быть достаточно сложной.

Преимущества Kerio VPN

По сравнению с другими продуктами, обеспечивающих безопасные соединения к локальным сетям через Internet, Kerio VPN обеспечивает несколько преимуществ и дополнительных удобных инструментов.

Легкая настройка (всего несколько основных параметров требуется для создания туннеля и настройки сервера к которому клиенты будут коннектиться).

Не требуется дополнительного программного обеспечения (Kerio VPN Client должен быть установлен на удаленных клиентов — дистрибутив занимает около 3М).

Не возникает конфликтных ситуаций, когда защищенные каналы создаются через firewall. Предполагается, что один или несколько firewalls (с или безNAT) используются между сетями (или между клиентом и локальными сетями).

Не требуется специальных пользовательских аккаунтов для клиентов VPN.Для аунтефикации используются пользовательские аккаунты в WinRoute

или доменные аккаунты в Active Directory

(см. главу Firewall User Authentication ) .

Данные о туннелях VPN и клиентах VPN можно просмотреть в WinRoute (см. главу Interface statistics).

Конфигурация сервера VPN

Сервер VPN используется для связи удаленых концов VPN туннелей и удаленных клиентов с использованием Kerio VPN Клиента.

Примечание: соединение сервера VPN через Интернет должно быть разрешено правилами трафика. Подробная информация приведена в главах Настройка VPN клиентов и .

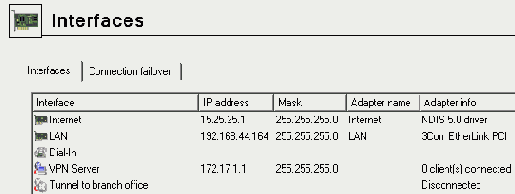

VPN сервер доступен на вкладке Интерфейсы (Interfaces) в разделе Настройки/Интерфейсы (Configuration / Interfaces) как отдельный интерфейс.

Двойной щелчок на интерфейсе сервера VPN открывает диалог, позволяющий установить параметры сервера VPN (можно также выделить интерфейс и нажать Правка (Edit) или выбрать Правка (Edit) из контекстного меню).

Настройки VPN клиентов

Чтобы позволить соединение удаленных клиентов с локальной сетью через кодированные каналы, нужно соблюсти следующие условия:

У удаленных клиентов должен быть установлен Kerio VPN Клиент (детальное описание дано в отдельном документе, Kerio VPN Клиент - Руководство Пользователя (Kerio VPN Client — User Guide))

Пользователи, чьи учетные записи используются для аутентификации в Kerio VPN Клиент, должны обладать правами, позволяющими им связаться с сервером VPN WinRoute (см. главу Учетные Записи Пользователей).

Правила трафика должны разрешать соединение с сервером VPN из Интернет, а также коммуникацию между VPN клиентами.

Примечание: удаленные VPN клиенты, связывающиеся с WinRoute, включены в список лиц, пользующихся лицензией (см. главы Регистрация и Лицензия и Счетчик Пользователя). Учтите это при выборе типа приобретаемой лицензии (или решая, купить ли обновление для большего количества пользователей).

Базовые настройки правил трафика для VPN клиентов.

Первое правило позволяет соединение с сервером VPN WinRoute из Интернет.

Чтобы ограничить количество IP адресов, с которых будет разрешено соединение с сервером VPN, редактируйте поле Источник (Source).

По умолчанию сервис Kerio VPN определен для протоколов TCP и UDP, порт 4090. Если сервер VPN работает на другом порту, этот сервис должен быть переопределен.

Второе правило позволяет коммуникации между брандмауэром, локальной сетью и VPN клиентами.

Если правила установлены таким образом, то все VPN клиенты получат доступ к локальной сети и наоборот (все локальные узлы смогут связываться со всеми VPN клиентами). Чтобы ограничить тип сети, доступной для VPN клиентов, нужно установить специальные правила. Примеры правил трафика приведены в главе Пример Конфигурации VPN Туннеля.

Примечания:

Если для создания правил трафика используется Мастер Сетевых Правил (Network Rules Wizard), описанные правила могут создаваться автоматически (включая сопоставление VPN клиентов с Источником (Source) и Местом назначения (Destination)). Чтобы сгенерировать правила автоматически, выберите на шаге 5 "Да, я хочу использовать Kerio VPN" (Yes, I want to use Kerio VPN). Более подробно читайте в главе Мастер Сетевых Правил.

Для доступа в Интернет VNP клиенты используют свое текущее Интернет соединение. VPN клиентам не разрешается связываться с Интернет через WinRoute (настройки шлюза по умолчанию для клиентов установить невозможно).

Детальное описание того, как определить правила трафика, даны в главе Политика Трафика.

Обмен информацией маршрутизации

Автоматический обмен информацией маршрутизации (т.е. данными о трактах до локальных подсетей) производится между конечными точками любого VPN туннеля (или между VPN сервером и VPN клиентом). Это подразумевает, что таблицы маршрутизации с обоих сторон всегда обновлены (даже когда производятся какие-то изменения конфигураций с какой-либо стороны туннеля). В ручной маршрутизации нет необходимости, если обе стороны (сети) используют в качестве шлюза по умолчанию WinRoute.

Примечание: что касается VPN клиентов, информация маршрутизации отправляется только с сервера соответствующему клиенту.

Обмениваемые тракты

При обмене информацией маршрутизации используются следующие правила:

тракты по умолчанию, а также тракты к сетям со шлюзом по умолчанию не обмениваются (шлюз по умолчанию не может обмениваться с удаленными клиентами и/или с удаленными конечными точками туннеля);

тракты к подсетям, которые идентичны с обоих сторон туннеля, не обмениваются (маршрутизация локальной и удаленной сетей с идентичными диапазономи IP не разрешается);

другие тракты (т.е. тракты к локальным подсетям на удаленных концах VPN туннелей кроме вышеописанных случаев, все другие VPN и все VPN клиенты) - обмениваются.

Обновление таблиц маршрутизации

Информация маршрутизации обменивается:

при соединении с VPN туннелем, или когда VPN клиент соединяется с сервером,

при изменении информации в таблице маршрутизации с какой-либо стороны туннеля,

периодически, раз в 30 секунд (VPN туннель) или раз в 1 минуту (VPN сервер). Тайм-аут запускается при каждом обновлении (не зависимо от причин обновления).

Общее

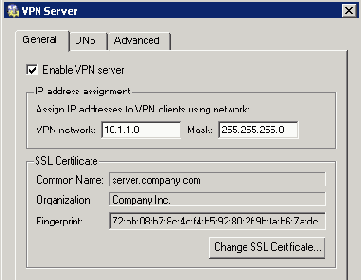

Активизировать сервер VPN (Enable VPN server)

Эта функция позволяет включить/отключить сервер VPN. Сервер VPN использует протоколы TCP или UDP, по умолчанию используется порт 4090 (в продвинутые опциях порт можно изменить , но обычно в этом нет необходимости). Если сервер VPN не используется, его рекомендуется отключить.

Действие будет выполнено при щелчке на кнопке Применить (Apply) на вкладке Интерфейсы (Interfaces).

Назначение IP адреса (IP address assignment)

Спецификация подсети (т.е. IP адрес и соответствующая маска сети), откуда будут назначаться IP адреса VPN клиентам и удаленным концам VPN туннелей, связанным с сервером (все клиенты будут соединяться через эту подсеть).

По умолчанию (при первом запуске после инсталляции) WinRoute автоматически выбирает свободную подсеть, которая будет использоваться для VPN. При обычных условиях изменять установленную по умолчанию сеть нет необходимости.

Предупреждение: убедитесь, что подсеть VPN клиентов не конфликтует с локальной подсетью!

WinRoute может определять конфликты подсети VPN с локальными подсетями. Конфликт может возникнуть в том случае, если конфигурация локальной сети изменена (смена IP адреса, добавление новой подсети и т.д.), или если подсеть для VPN выбрана невнимательно. Если подсеть VPN конфликтует с локальной сетью, при сохранении настроек появится предупреждение (при щелчке на Применить (Apply) на вкладке Интерфейсы (Interfaces). В таком случае нужно переопределить подсеть VPN.

После каждого изменения конфигурации локальной сети и/или VPN рекомендуется проверять, не появилось ли сообщение о конфликтах IP.

Примечания:

В определенных условиях конфликты с локальной сетью могут появиться, когда подсеть VPN устанавливается автоматически (если позже изменили конфигурацию локальной сети).

В случае двух VPN туннелей при установлении соединения проверяется, не конфликтует ли подсеть VPN с IP диапазоном другого конца туннеля (удаленной точки).

Если при изменении конфигурации VPN сервера появляется сообщение о конфликте с IP диапазоном (при щелчке на кнопке Применить на вкладке Интерфейсы), подсеть VPN нужно определить вручную. Выберите сеть, не используемую локальными сетями, участвующими в соединении. Подсети VPN с разных концов туннеля не должны быть идентичными (нужно выбрать две свободные подсети).

VPN клиентам можно назначить IP адреса, чтобы регистрировать имя пользователя. Подробнее см. в главе Учетные записи пользователей.

SSL сертификат

Информация о текущем сертификате VPN сервера. Этот сертификат используется для удостоверения подлинности сервера при создании VPN туннеля (подробнее см. главу ). Сервер VPN в WinRoute использует стандартный сертификат SSL.

Для определения VPN туннелей требуются "отпечати пальцев" (см. главу ).

Совет: "отпечатки пальцев" сертификата можно скопировать в буфер обмена и вставить в текстовый файл, почтовое сообщение и т.д.

Щелкните Изменить Сертификат SSL (Change SSL Certificate), чтобы установить параметры для сертификата или VPN сервера. Для VPN сервера можно создать пользовательский (самоподписанный) сертификат или импортировать сертификат, созданный авторитетной компанией. Методы, используемые для создания и импорта сертификатов SSL, описаны в главе Настройки параметров Web интерфейса.

Примечание: если у вас уже есть сертификат, созданный авторитетной компанией специально для вашего сервера (для безопасного web интерфейса), его можно использовать и для сервера VPN - необязательно просить новый сертификат.

Определение туннеля до удаленного сервера

С обоих концовVPN туннеля должен быть определен туннель до сервера с другой стороны. Чтобы создать новый туннель, используйте опции Создать/VPN туннель (Add / VPN tunnel) в разделе Интерфейсы (Interfaces).

Название туннеля (Name of the tunnel)

Каждый VPN туннель должен иметь уникальное имя. Это имя будет использоваться в таблице интерфейсов, в правилах трафика (см. главу Определение пользовательских правил трафика) и в статистике интерфейса (подробнее в главе Статистика интерфейса).

Конфигурация (Configuration)

Выбор режима локального конца туннеля:

Активный— эта сторона туннеля будет автоматически пытаться установить и поддерживать соединение с удаленным VPN сервером.

Спецификация удаленного сервера VPN должна быть установлена через Имя удаленного сервера (Remote host name) или IP адрес. Если удаленный сервер VPN не использует порт 4090, нужно указать соответствующий номер порта, разделенный двоеточием (например, server.company.com:4100 или 10.10.100.20:9000).

Этот режим доступен, если известен IP адрес или DNS имя другой стороны туннеля, и удаленная сторона может принимать входящие соединения (т.е. коммуникация не блокируется брандмауэром на удаленной стороне туннеля).

Пассивный — этот конец туннеля будет только слушать входящие соединения с другой (активной) стороны.

Пассивный режим полезен лишь в том случае, когда локальный конец туннеля имеет фиксированный IP адрес, и когда он может принимать входящие соединения.

По крайней мере один конец каждого VPN туннеля должен быть переключен на активный режим (пассивные серверы не могут инициировать соединение).

Конфигурация удаленного конца туннеля.

При создании VPN туннеля, идентификационная информация удаленного конца аутентифицируется методом "отпечатков пальцев" или через сертификат SSL. Если "отпечатки пальцев" не совпадают с установленными в настройках туннеля, соединение будет блокироваться.

"Отпечатки пальцев" локального сертификата и информация для спецификации удаленных "отпечатков пальцев" даны в разделе Установки для удаленнго конца (Settings for remote endpoint). Укажите "отпечатки пальцев" для сертификата удаленного VPN сервера, и наоборот - укажите "отпечатки пальцев" локального сервера в настройках удаленного сервера.

Если локальная сторона переключена на активный режим, сертификат удаленной стороны и ее "отпечатки пальцев" можно скачать, щелкнув Определить удаленный сертификат (Detect remote certificate).

Если локальный VPN сервер настроен на пассивный прием, то получить удаленные "отпечатки пальцев" автоматически невозможно. Их можно получить с удаленного VPN сервера вручную. Пассивные концы туннеля невозможно обнаружить какими-либо удаленными сертификатами.

Однако, этот метод установки "отпечатков пальцев" не является безопасным - возможно использовать поддельный сертификат. Если для настроек VPN туннеля используются "отпечатки пальцев" поддельного сертификата, можно создать туннель для ложной удаленной точки (для атак). Более того, действующий сертификат не будет приниматься другой стороной. Следовательно, ради безопасности, рекомендуется устанавливать "отпечатки пальцев" вручную.

Пример конфигурации VPN туннеля

Данная глава представляет подробное описание того, каким образом можно создать защищенный туннель, соединяющий две приватные подсети с помощью Kerio VPN. Этот пример с легкостью может быть оптимизирован в соотвествии с Вашей ситуацией.

Замечение: Этот пример описывает более сложныей пример VPN с ограниением прав доступа для индивидуальных локальных сетей и VPN клиентов. Пример базового конфигурирования VPN описан в документе Kerio WinRoute Firewall — Step By Step Configuration.

Спецификация

Предположим, что компания имеет головной офис в Москве и одно отделение в Санкт-Петербурге. Нам необходимо объединить эти две локальные сети посредством VPN туннеля используя Kerio VPN. VPN клиенты будут иметь возможность подключаться к локальной сети головного офиса.

Сервер (шлюз по умолчанию) головного офиса имеет публичный IP адрес 63.55.21.12 (DNS имя - moscow.company.com), сервер отделения компании имеет динамический IP адрес, назначаемый DHCP.

Локальная сеть головного офиса состоит из двух подсетей:LAN 1 и LAN 2. Головной офис использует домен company.com.

Локальная сеть отделения состоит из одной подесети: LAN. Доменное имя филиала filial.company.com.

Следующие картинки показывают схему функционирования всей системы в целом, включая IP адреса и VPN туннели, которые будут организованы.

Предположим что обе сети уже настроены согласно картинки и у каждой сети настроено интернет-соединение.

Трафик между сетью головного офиса, сетью отделения и VPN клиентами будет ограничиваться согласно следующим правилам:

VPN клиенты могут подключаться к LAN 1 и к сети филиала.

Подключение к VPN клиентам запрещено для всех сетей.

Из сети филиала доступна толлько сеть LAN 1. В дополнение к этому, должны быть доступны только WWW, FTP и Microsoft SQL службы.

На соединения, которые иницируются из головного офиса в сторону филиала не накладываются никакие ограничения.

LAN 2 не доступна ни для филиала, ни для VPN клиентов.

Конфигурирование головного офиса

Установите WinRoute (версия 6.0. 0 или старше) на шлюзовую машину головного офиса (“server”).

Используйте Network Rules Wizard (см. раздел Мастер правил сети) для того чтобы настроить основные правила трафика WinRoute. На шаге 5, выберите Yes, I want to use Kerio VPN.

Этот шаг создаст правила, необходимые для подключения VPN клиентов к серверу локальной сети.

Когда VPN туннель будет создан, настройте эти правила так, чтобы они соответствовали необходимым ограничениям (Шаг 6).

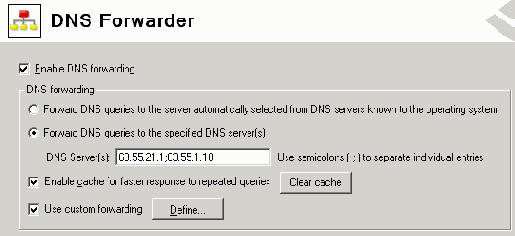

Настройте DNS как описано ниже:

При конфигурировании DNS Forwarder в WinRoute, укажите DNS сервер, на который будут перенаправляться DNS запросы, которые адресованы не домену company.com(Обычно это первичный и вторичный DNS сервера ISP).

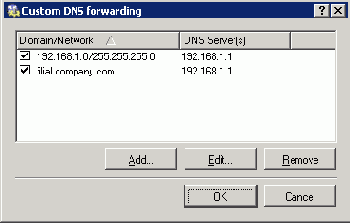

Разрешите опцию Use custom forwarding и определите правила для поддомена filial.company.com. Для указания перенаправляющего DNS сервера, используйте IP адрес интерфейса, через который удаленный WinRoute хост подключается к локальной сети.

Установите IP адрес этого интерфейса (10.1.1.1) в качестве первичного DNS сервера в настройках интерфейса хоста WinRoute, подключенного к локальной сети.

Установить IP адрес 10.1.1.1 в качестве первичного DNS сервера для всех остальных хостов.

Замечание: Для правильной работы DNS, база данных DNS должна включать информацию о хостах, работающих во всех подсетях. Чтобы добиться этого, сохраните DNS имена и IP адреса локальных хостов в файле hosts(Если они используют статичные IP адреса) или разрешите совместную работу DNS Forwarder и DHCP сервера (в случае если IP адреса этим хостам назначены динамически). Для получения деталей, обратитесь к главе DNS Форвардер.

Разрешите VPN сервер и сконфигурируйте его SSL сертификат (если у Вас нет сертификата, подтвержденного специальной организацией, то просто создайте сертификат и подпишите его самостоятельно).

Для получения подробных инструкций по конфигурированию VPN сервера, обратитесь к главе Конфигурация сервера VPN.

Создайте пассивный конец VPN туннеля(сервер филиала использует динамический IP адрес). Используйте "отпечаток пальца" VPN сервера филиала в качестве спецификации "отпечатка пальца" удаленного SSL сертификата.

Настройте правила трафика в соответствии с необходимыми ограничениями.

В правиле Local Traffic удалите все элементы кроме тех, которые принадлежат к локальной сети головного офиса, т.е. исключая брандауэр, LAN 1 и LAN 2.

Определите(добавьте) правила для VPN клиентов, которые разрешают VPN клиентам подключаться к LAN 1 и локальной сети филиала(через VPN туннель).

Создайте правило Branch office, которое будет разрешать подключение к сервисам LAN 1.

Добавьте правило Company headquarters, которое позволяет подключения с обеих подсетей головного офиса к сети филиала.

Правила, определенные таким образом удовлетворяют всем необходимым требованиям. Трафик, который не удовлетворяет ни одному из правил, будет заблокирован правилом по умолчанию(смотри раздел Определение собственных правил управления трафиком).

Конфигурирование филиала

Установите WinRoute (версию 6.0.0 или позднее) на шлюзе филиала.

Используя Network Rules Wizard (см. раздел Мастер правил сети) сконфигурируйте базовые правила трафика в WinRoute. В шаге 5, выберите Yes, I want to use Kerio VPN.

Этот шаг создаст правила, необходимые для подключения VPN клиентов к серверу локальной сети.

Когда VPN туннель будет создан, настройке эти правила так, чтобы они соответствовали необходимым ограничениям (Шаг 6).

Настройте DNS как описано ниже:

При конфигурировании DNS Forwarder в WinRoute, укажите DNS сервер, на который будут перенаправляться DNS запросы, которые адресованы не домену company.com(первичный и вторичный DNS сервера ISP).

Разрешите опцию Use custom forwarding и определите правила для поддомена filial.company.com. Для указания перенаправляющего DNS сервера, используйте IP адрес интерфейса, через который удаленный WinRoute хост подключается к локальной сети.

Установите IP адрес этого интерфейса(192.168.1.1) в качестве DNS сервера в настройках интерфейса хоста WinRoute, подключенного к локальной сети.

Установите IP адрес 192.168.1.1 в качестве первичного DNS сервера для остальных хостов.

Замечание: Для правильной работы DNS, база данных DNS должна включать информацию о хостах, работающих во всех подсетях. Чтобы добиться этого, сохраните DNS имена и IP адреса локальных хостов в файле hosts(Если они используют статичные IP адреса) или разрешите совместную работу DNS Forwarder и DHCP сервера (в случае если IP адреса этим хостам назначены динамически). Для получения деталей, обратитесь к главе DNS Форваврдер.

Разрешите VPN сервер и сконфигурируйте его SSL сертификат (если у Вас нет сертификата, подтвержденного специальной организацией, то просто создайте сертификат и подпишите его самостоятельно).

Для получения подробных инструкций по конфигурированию VPN сервера, обратитесь к главе Конфигурация сервера VPN.

Создайте астивный конец VPN туннеля, который будет подключаться к серверу головного офиса(newyork.company.com). Используйте "отпечаток пальца" VPN сервера головного офиса в качестве спецификации "отпечатка пальца" удаленного SSL сертификата.

С этого момента соединение уже может быть установлено (т.е. туннель должен быть создан). Если соединение успешно установлено, то в колонке Adapter info для обоих концов туннеля будет обозначен статус Connected. Если соединение не удастся установить, то мы рекомендуем Вам еще раз проверить правильность созданных правил трафика и протестировать доступность удаленного сервера посредством команды ping: ping newyork.company.com.

Замечение: Если в процессе настройки туннеля возникает коллизия VPN сети и удаленной сети, то выберите любую свободную подсеть и укажите ее параметры в настройках VPN сервера (см. Шаг 4).

Для получения детальной информации о том, как создать VPN туннел, см. раздел Взваимодействие двух частных сетей через Интернет (VPN туннель).

Добавьте новый VPN туннель в правило Local Traffic. Также Вы можете удалить Dial-In интерфейс и группу VPN клиентов из этого правила(VPN клиентам запрещено подключаться к локальной сети филиала).

Замечание: Нет необходимости осуществлять другие настройки правил трафика. Требуемые ограничения также должны быть учтены в правилах трафика на сервере головного офиса.

Тестирование VPN

Теперь конфигурирование VPN туннеля завершено. Далее желательно проверить доступность удаленных хостов со всех концов туннеля(из обеих локальных сетей).

Например, запустите компанду ping или/и tracert для осуществления тестирования. Рекомендуется при тестирование проверить доступность сервера как через IP адрес, так и через DNS имя.

Если удаленный сервер проверяется через IP адрес и он не отвечает, то проверьте конфигурацию правил трафика и убедитесь, что адреса подсетей не пересекаются.

Если при тестирование по IP адресу все проходит нормально, а при тестировании по DNS имени возникают ошибки, то проверьте конфигурацию DNS.

Продвинутые настройки

Слушать порт (Listen on port)

Порт, на котором VPN сервер принимает входящие соединения (используются протоколы TCP, и UDP). По умолчанию установлен порт 4090 (в обычных условиях изменять порт нет необходимости).

Примечания:

Если VPN сервер уже работает, во время смены порта связь со всеми VPN клиентами будет автоматически разрываться.

Если сервер VPN не может работать на указанном порту (порт используется другой службой), при щелчке на кнопке Применить (Apply) в журнале ошибок (Error log) (см. главу Журнал ошибок) появится следующее сообщение об ошибке:

(4103:10048) Socket error: Unable to bind socket

for service to port 4090.

(5002) Failed to start service "VPN"

bound to address 192.168.1.1.

Чтобы убедиться, что указанный порт действительно свободен, просмотрите Журнал ошибок на предмет появления подобных записей.

Пользовательские маршруты (Custom Routes)

В этом разделе можно определить другие сети, к которым будут установлены маршруты через VPN туннель. По умолчанию определены маршруты ко всем локальным подсетям со стороны сервера VPN - см. главу Обмен информацией маршрутизации).

Совет: используйте сетевую маску 255.255.255.255, чтобы определить маршрут к определенному узлу. Это может помочь, например, при добавлении маршрута к узлу в демилитаризованной зоне со стороны VPN сервера.

Установка серверов VPN

Во-первых, сервер VPN должен быть разрешен политикой трафика, и активирован с обоих концов туннеля. Детальное описание конфигурации VPN сервера дано в главе Настройки VPN сервера.

Установки DNS

С обоих сторон туннеля необходимо должным образом настроить DNS, чтобы можно было соединяться с узлами удаленной сети, используя DNS имена. Одним из способов является добавть с каждой стороны туннеля записи DNS узлов (host файлу). Онако, этот метод очень сложен и негибок.

При использовании с обоих концов туннеля в качестве DNS сервера DNS Форвардера, запросы DNS (правила DNS описаны в главе DNS Форвардер) могут пересылаться именам узлов в соответствующем домене DNS форвардера с другого конца туннеля.

Подробное руководство для настройки DNS дано в главе .

Установки политики трафика для VPN

При создании VPN туннеля (см. главу ), коммуникации между локальной сетью и сетью, связанной через этот туннель, должно быть разрешено правилами трафика. Если с помощью Мастера уже установлены базовые правила трафика (см. главу Настройка VPN клиентов), просто добавьте соответствующий VPN туннель в правило локального трафика (Local Traffic).

Примечание: правила трафика, установленные этим методом, позволяют полные IP коммуникации между локальной сетью, удаленной сетью и всеми VPN клиентами. Чтобы ограничить доступ, определите соответствующие правила трафика (для локального трафика, VPN клиентов, VPN туннеля и т.д.). Пример можно найти в главе .

Установление соединения

Активная сторона автоматически пытается восстановить соединение, если обнаружено, что связь с соответствующим туннелем разорвалась (первое соединение устанавливается сразу после определения туннеля при щелчке на кнопке Применить (Apply) в разделе Настройка/Интерфейсы (Configuration / Interfaces)).

VPN туннели можно отключить, нажав на кнопку Отключить (Disable). Оба конца выделенного туннеля должны автоматически отключиться (независимо от того, активны они или пассивны).

Примечание: VPN туннели поддерживают соединение (регулярно посылая специальные пакеты), даже если не передается никакой информации. Это защищает туннели от обрыва связи между ними другими брандмауэрами или сетевыми устройствами между концами туннеля.

Взваимодействие двух частных сетей через Интернет (VPN туннель)

Чтобы было возможным создание кодированных туннелей между локальной и удаленной сетями через Интернет (VPN туннель), в обоих сетях должен быть установлен WinRoute (версия 6.0.0 или выше), включая поддержку VPN (поддержка VPN включена в типовую установку - см. главу Установка).

Примечание: каждая установка WinRoute требует отдельной лицензии (см. главу Регистрация и лицензионная политика).

Истечение Лицензии/Прав на обновление(Subscription / Update Expiration)

Пользователи периодически информируются о истечении срока действия лицензии или обновления от

WinRoute Engine Monitor. Предупреждения начинаются когда лицензии или права на обновление

WinRoute, антивируса

McAfee

или фильтра

ISS OrangeWeb Filter

подходят к концу.

Первое предупреждение посылается за семь дней перед окончанием лицензии, далее посылается несколько раз в день, до тех пор, пока

WinRoute

или один из его компонентов автоматически не выключатся, или права на обновление

WinRoute's

or

McAfee's

не истекут.

Замечание:

Предупреждений не будет, пока не запущена программа

WinRoute Engine Monitor, как бы там ни было, администратор

WinRoute

может настроить автоматическое информирование через email или SMS.

Не учитывающиеся пункты

Следующие пункты не учитываются как используемые лицензии:

запросы DNS, управляемые DNS Форвардером (Предупреждение: если клиенты используют сервер DNS, расположенный вне локальной сети, то такие коммуникации будут учитываться как коммуникации с Интернет),

трафик DHCP (при использовании или DHCP сервера WinRoute, или другого DHCP сервера, установленного на узле WinRoute),

Локальные коммуникации между брандмауэром (например, доступ к общим дискам) и узлами, с которых ни один пользователь не связывается с брандмауэром.

Правила регистрации и лицензирования WinRoute

Оглавление

Виды лицензии

Просмотр информации о лицензии и использование лицензионного ключа

Подписка / Окончание срока обновления

Счетчик пользователей

После покупки WinRoute, вы должны зарегистрировать данный продукт на сайте Kerio Technologies (http://www.kerio.com/). Как только вы зарегистрируете программу, то получите лицензионный ключ (зашифрованный файл license.key) , который нужно импортировать в программу. Если ключ не будет введен в программу, то WinRoute будет работать как показательная версия и по истечении определенного интервала времени работа программы будет заблокирована.

Единственное отличие показательной от полной версии WinRoute заключается в наличии или отсутствия импортированного в программу лицензионного ключа. Каждому заказчику дается возможность тестировать и использовать программу в течении 30-дневного периода. После регистрации не нужно переустанавливать или перенастраивать программу WinRoute , необходимо только импортировать лицензионный ключ в показательную версию программы.

По истечении испытательного срока, весь сетевой трафик данного хоста будет заблокирован. Вы сможете обратиться только к Kerio Administration Console для импортирования лицензионного ключа. Полные функциональные возможности программы WinRoute будут доступны только после импортирования лицензионного ключа.

Просмотр лицензионной информации и импорт лицензионного ключа.

Лицензионная информация может быть отображена, если выбрать Kerio WinRoute Брандмауэр (первый пункт дерева в левой части диалогового окна Администраторского Терминала - этот раздел отображается автоматически при входе в администрирование WinRoute).

Продукт

название продукта (WinRoute)

Авторские права

Информация об авторских правах

Домашняя страница

Ссылка на домашнюю страницу Kerio WinRoute Firewall (информация о ценах, новые версии и др.). Щелкните на ссылке, чтобы открыть домашнюю страницу в вашем браузере.

Операционная система

Название операционной системы, под которой работает сервис WinRoute Брандмауэр.

ID Лицензии

Номер лицензии или специальное имя лицензии.

Подписка на срок действия

Дата, до которой продукт может быть бесплатно обновлен.

Срок действия продукта

Дата, после наступления которой продукт перестанет работать (только для пробных версий или специальных лицензий).

Количество пользователей

Максимальное количество узлов (отдельных IP адресов), которые могут одновременно связываться с Интернет через WinRoute. Узел WinRoute сюда не включен.

Компания

название компании/человека, зарегистрировавшего продукт

Установить Лицензионный... ссылка откроет стандартный диалог для открытия файла с лицензионным ключом. После успешного завершения процесса импорта, будет отображена лицензионная информация.

Решение о количестве пользователей (лицензий)

Как явствует из вышесказанного, количество лицензий WinRoute должно быть таким же или выше, чем сумма всех:

локальных узлов (рабочих станций), связанных с Интернет,

локальных серверов, доступных из Интернет,

одновременно соединяющися VPN клиентов.

Сброс лицензии

Для каждой записи таблицы клиентов отслеживается время бездействия (т.е. время, в течение которого не было обнаружено ни одного пакета с соответствующим IP адресом, отвечающего всем условиям). Если время бездействия клиента достигает 15 минут, соответствующая запись удаляется из таблицы, и количество лицензий сокращается на 1.

Счетчик лицензий

При обнаружении коммуникации любого клиента WinRoute, с помощью IP адреса проверяется, существует ли уже соответствующая запись в таблице клиентов. Если нет, в таблицу добавляется новая запись, включающая IP адрес, и количество лицензий увеличивается на 1.

Клиентами считаются следующие элементы:

Все узлы, с которых пользователи связываются с брандмауэром

Все клиенты прокси сервера WinRoute (см. главу Прокси сервер)

Все локальные узлы, чьи коммуникации маршрутизируются между интерфейсами Интернет и локальными интерфейсами WinRoute. В эту группу входят:

Каждый узел, связанный с Интернет, когда ни один пользователь с данного узла не аутентифицирован,

Все локальные серверы, картированные из Интернет,

Все VPN клиенты, связанные с локальной сетью из Интернет.

Примечание: интерфейсы Интернет - это все интерфейсы брандмауэра, которые используются как Интернет шлюзы (например, основное и вторичное Интернет соединение). Другие интерфейсы брандмауэра считаются локальными.

Счетчик пользователя

В этой главе представлено описание того, как WinRoute проверяет, не превышено ли количество пользователей лицензии. Эта информация может иметь ключевое значение для принятия решения о том, какой тип лицензии приобрести (сколько пользователей).

Для этого учитывается количество отдельных IP адресов узлов (клиентов), защищенных брандмауэром. Каждый отдельный IP адрес представляет одного пользователя (т.е. одну лицензию). IP адрес Брандмауэра не считается.

Примечание: лицензия WinRoute не ограничивает количество учетных записей пользователя. Количество учетных записей пользователя не влияет на количество лицензированных пользователей.

Счетчик лицензий работает следующим образом:

Типы Лицензии

По желанию пользователя WinRoute может включать следующие компоненты: антивирус McAfee (см. главу Проверка на вирусы). Эти компоненты имеют индивидуальную лицензию. Лицензионный ключ содержит следующую информацию:

Лицензия WinRoute

Базовая лицензия WinRoute. Ее достоверность определяется следующими факторами:

срок действия права на обновление - определяет дату, до которой WinRoute может быть бесплатно обновлен. По истечению этого срока WinRoute будет продолжать работать, но обновлен быть не может. Можно увеличить срок действия права на обновление, купив подписку.

срок действия продукта - определяет дату, после которой WinRoute перестанет работать и заблокирует весь трафик TCP/IP на узле, где он установлен. В этом случае необходимо импортировать новый действующий лицензионный ключ или переустановить WinRoute.

Лицензия McAfee

Эта лицензия определяется двумя следующими датами:

срок действия права на бесплатное обновление (независимо от WinRoute) - по истечению этого срока антивирус продолжит работать, но ни база данных антивируса, ни сам антивирус обновлены быть не могут.

Предупреждение: учитывая постоянное появление все новых вирусов, мы рекомендуем всегда использовать наиболее свежую версию антивируса.

срок действия модуля - определяет дату, после которой антивирус перестанет работать и более использован быть не может.

Лицензия ISS OrangeWeb Filter

Модуль ISS OrangeWeb Filter предлагается как сервисная программа. Лицензия определяется только сроком действия моодуля, после чего модуль будет блокирован.

Примечание: чтобы получить свежую информацию об индивидуальных лицензиях, продлении подписки и т.д., обратитесь на web сайт Kerio Technologies (http://www.kerio.com/).

Запуск WinRoute

При запуске WinRoute таблица клиентов включает только брандмауэр. Количество используемых лицензий равно нулю.

Примечание: таблица клиентов отображается в разделе Узлы/Пользователи (Hosts/Users) на Администраторском Терминале - см. главу Узлы и Пользователи

Хосты и пользователи

На закладке Status / Hosts / Users, отображаются компьютеры локальной сети и активные пользователи, которые используют WinRoute для выхода в Интернет.

Замечание: Для получения подробной информации об аутентификации пользователей, см. раздел Защитная аутентификация пользователя.

Посмотрите на верхнее окно, для того, чтобы получить информацию об индивидуальных хостах, подключенных пользователях, объему трафика и скорости.

В окне отображается следующая информация:

Host name

DNS имя хоста. Если не найдено DNS имя хоста, то вместо него будет проставлен его IP адрес.

User

Имя пользователя, который подключен с указанного хоста.

Currently Rx, Currently Tx

Показывает текущую скорость обмена(Кб в секунду) в обоих направлениях(Rx - скорость входящего потока данных, Tx - скорость исходящего потока данных)

Следующие колонки по умолчанию скрыты. Чтобы увидеть их, выберите пункт Modify columns из контекстного меню(см ниже).

IP Address

IP адрес хоста, с которого подключился пользователь

Login time

Дата и время последного входа пользователя в систему

Login duration

Показывает продолжительность соединения.

Inactivity time

Продолжительность времени, в течение которого наблюдался нулевой трафик. Вы можете настроить систему таким образом, чтобы она автоматически отключала пользователя в случае превышение порогового значения неактивности пользователя (Подробности см. в разделе Настройка параметров web интерфейса)

Start time

Дата и время момента, когда хост впервые был распознан WinRoute. Эта информация хранится в операционной системе до тех пор, пока WinRoute Firewall Engine не отключится.

Total received, Total transmitted

Общий размер данных (в килобайтах) полученных и отправленных начиная с момента Start time

Connections

Общее число подключений к и от хоста. Детали можно просмотреть в контекстном меню(см. ниже)

Authentication method

Метод аутентификации, который применялся для последеного подключения пользователя:

plaintext - пользователь подключен через незащищенный сервер аутентификации

SSL - пользователь подключен через сервер аутентификации, защищенный SSL

proxy - для аутентификации и для доступа к сайтам использовался прокси сервер WinRoute

NTLM - пользователь аутентифицировался с помощью NTLM в домене NT (стандартный механизм аутентификации для браузеров Microsoft Internet Explorer 5.5 или более поздний или Mozilla 1.4)

VPN client - пользователь подключился к локальной сети используя Kerio VPN Client (см. раздел Kerio VPN).

Замечание: Для VPN клиентов не показывается количество соединений и не мониторится объем трафика.

Для получения дополнительной информации о подключении и аутентификации пользователей см раздел Защитная аутентификация пользователя.

Информация, показываемая в окне Hosts / Users может быть обновлена путем нажатия кнопки Refresh.

Вы можете использовать команду Show / Hide details для того чтобы открыть нижнее дополнительное окно, предоставляющее дополнительную информацию о пользователе, хосте и текущих соединениях.

Опции диалога Hosts / Users

Нажимая на правую клавишу мыши в окне Hosts / Users (или на выбранной записи) Вы можете увидеть контекстное меню, которое предоставляет следующие опции:

User statistics

Используйте эту опцию чтобы иметь возможность включать/отключать закладку User statistics в окне Status / Statistics, на которой Вы сможете видеть детальную статистику по пользователю.

Эта опция доступна только для тех хостов, с которых пользователь подключен в данный момент.

Refresh

Эта опция обновляет информацию, отображаемую в окне Hosts / Users.

Auto refresh

Эта опция позволяет настроить автоматическое обновление информации в окне Hosts / Users. Информация может обновляться через определенные интервалы(от 5 секунд до 1 минуты).

Logout user

Осуществляется моментальное отключение(Logout) пользователя.

Logout all users

Осуществляется моментальное отключение(Logout) всех пользователей.

Manage Columns

Выбирая данную опцию Вы получаете возможность настроить набор колонок, которые будут отображаться в диалоге Hosts / Users (см раздел Views Setup).

Детальная информация по выбранному хосту и пользователю

Детальная информация по выбранному хосту и подключенному пользователю показывается в нижнем окне секции Hosts / Users.

Откройте закладку General чтобы увидеть информацию о пользовательском логине, размере/скорости передаваемых данных и информацию о его активности.

Login information

Информация о пользователе, вошедшем в систему:

User - имя пользователя, DNS имя(если доступно) и IP адрес хоста, с которого пользователь подключился

Login time - дата и время момента подключения пользователя, метод аутентификации и время бездействия.

Если ни один из пользователей не подключен с выбранного хоста, то вместо информации по пользователю будет предоставлена детальная информация по самому хосту.

Host — DNS имя (если доступно) и IP адрес хоста

Idle time — время бездействия выбранного хоста

Traffic information

Информация о размере полученного и отправленного выбранным пользователем трафика в обоих направлениях.

Информация о текущих подключениях пользователя показывается в главной секции окна:

Activity Time

Время (в минутах и секундах) когда впервые была замечена активность.

Activity Event

Тип активности(сетевое подключение). WinRoute выбирает среди следующих возможных вариантов: SMTP, POP3, WWW (HTTP traffic), FTP, Streams (передача поток аудио и видев в реальном режиме времени) и P2P (использование Peer-to-Peer сетей).

Замечание: WinRoute не может определить какой конкретно тип P2P используется. По результатам некоторых тестов он может лишь предположить, что возможно клиент подключен к одной из таких сетей. Для получения подробностей обратитесь к разделу Блокировщик P2P сетей (P2P Eliminator).

Activity Description

Подробная информация по выбранной активности:

WWW — заголовок Web страницы, на которой пользователь находится в данный момент(Если заголовок отсутствует, то вместо него будет показан URL страницы). Заголовок страницы является ссылкой— Нажмите на ней и откроется браузер с указанной ссылкой.

SMTP, POP3 — DNS имя или IP адрес сервера, размер полученного и отправленого трафика.

FTP — DNS имя или IP адрес сервера, размер полученного и отправленного трафика, информация о текущем получаемом или отправляемом файле.

Multimedia (real time transmission of video and audio data) — DNS имя или IP адрес сервера, тип используемого протокола(MMS, RTSP, RealAudio, и т.д.) и размер скачиваемых данных.

P2P — информация о том, что возможно клиент использует Peer-To-Peer сеть.

Соединения

Закладка Connections предоставляет детальную информацию о соединениях осуществляемых с и на выбранный хост.

Информация о соединениях:

Traffic rule

Имя правила трафика WinRoute(см. раздел Политика трафика), которое разрешило данное соединение.

Service

Имя службы. Для нестандартных служб здесь показываются номер порта и протоколы.

Source, Destination

IP адреса источника и назначения(или имена хостов в том случае если разрешена опция Show DNS names. См. ниже).

Следующие колонки по умолчанию скрыты. Чтобы увидеть их, выберите пункт Modify columns из контекстного меню.

Source port, Destination port

Порты источника и назначения(только для TCP и UDP протоколов).

Protocol

Протокол, используемый для передачи данных(TCP, UDP, и т.д.).

Timeout

Время, оставшееся до того момента когда WinRoute удалит соединение из таблицы соединений.

Каждый новый пакет, проходящий в рамках данного подключения устанавливает значение таймаута в первоначальное значение. Если в течение таймаута через указанное подключение ни прошло ни одного пакета, то WinRoute удаляет данное подключение из таблицы - соединение закрывается и ни один пакет не может быть передан через него.

Rx, Tx

Размер входящего(Rx) и исходящего(Tx) трафика переданного в рамках данного соединения(в KB).

Info

Дополнительная информация(например, метод и URL в случае HTTP протокола).

Используйте опцию Show DNS names для включения/отключения возможности показа DNS имен вместо IP адресов в колонка Source и Destination. Если DNS имя для IP адреса не может быть распознано, то вместо этого будет показан IP адрес.

Вы можете нажать на кнопку Colors и открыть диалог, в котором Вы сможете выбрать цвета, которые будут использоваться в таблице.

Замечание: Выделив соединение и вызвав контекстное меню, Вы можете увидеть в нем пункт Kill connection. Эта опция позволяет моментально завершить данное соединение.

Информация о Статусе

Содержание

Узлы и Пользователи

Соединение - Обзор

Предупреждения

Администратор (или другой пользователь с соответствующими правами) может легко контролировать работу WinRoute. Существует три типа информации - мониторинг статуса, статистика и журнал регистрации.

Примечание: можно просматривать только трафик, разрешенный правилами трафика (см. главу Политика Трафика). Если определяется попытка запрещенного трафика, то это указывает, что правила определены неверно.

Можно отслеживать коммуникации каждого компьютера, связь с пользователями или все связи, осуществляемые через WinRoute.

Примечание: можно просматривать только трафик, разрешенный правилами трафика (см. главу Политика Трафика). Если определяется попытка запрещенного трафика, то это указывает, что правила определены неверно.

Статистика содержит информацию относительно пользователей и сетевого трафика за определенный период времени. Статистику можно смотреть в виде графиков или таблиц. Более подробно см. главу Статистика.

Журнал регистрации - это файлы, где записана информация об определенном действии (например, предупреждение об ошибке, информация об отладке и др.). Каждый пункт записан в одну линию и имеет временные отметки (дата и время выполнения действия). Во всех языковых версиях WinRoute эти записи доступны только на Английском, они генерируются WinRoute Брандмауэром. Более подробно см. в главе Регистрационный Журнал.

Опции диалога соединений

Под списком соединений находятся следующие доступные опции:

Скрыть локальные соединения (Hide local connections) — соединения, установленные с узла WinRoute, не будут отображаться в окне Соединений.

Эта опция позволяет лучше организовать список и отделить соединения других узлов локальной сети от соединений узла WinRoute.

Показать DNS имена (Show DNS names) — эта опция вместо IP адресов отображает имена DNS. Если для определенного соединения имя DNS не известно, будет отображаться IP адрес.

Щелчок правой кнопкой мыши в окне Соединений (на выделенном соединении) открывает контекстное меню со следующими опциями:

Разорвать соединение (Kill connection)

Используйте эту опцию, чтобы немедленно закрыть выделенное соединение (в случае UDP соединений все следующие дейтаграммы будут сброшены).

Примечание: эта опция активна, только если при открытии контекстного меню указатель мыши указывал на определенное соединение. Если щелчок был произведен в окне Соединений (когда не было выделенных соединений), эта опция будет неактивной.

Обновить (Refresh)

Эта опция немедленно обновляет информацию в окне Соединения. Эта функция эквивалентна кнопке Обновить (Refresh) в нижней части окна.

Авто обновление (Auto refresh)

Установки автоматического обновления информации в окне Соединений. Информация может обновляться с интервалами от 5 секунд до 1 минуты, или функцию автоматического обновления можно отключить (No refresh - Не обновлять).

Управление колонками (Manage columns)

Эта опция позволяет выбрать, какие колонки будут отображаться в окне Соединений (см. главу Посмотреть установки).

WinRoute позволяет автоматически отправлять сообщения,

WinRoute позволяет автоматически отправлять сообщения, информируя администратора о важных событиях. Администрирование WinRoute комфортно, т.к. нет необходимости часто связываться с брандмауэром через Администраторский Терминал, чтобы увидеть информацию о статусе и просмотреть журналы (однако, иногда это все же следует делать).

WinRoute генерирует предупредительные сообщения при обнаружении любых специфических случаев, для которых существуют предустановки предупреждений. Все предупредительные сообщения фиксируются в Журнале предупреждений (Alert log) (см. главу Журнал предупреждений). Администратор WinRoute может указать, какие предупреждения кому посылать, а также определить формат предупреждений. Отправленные предупреждения можно просмотреть в Статус/Предупреждения (Status / Alerts).

Примечание: в WinRoute должна быть установлена SMTP пересылка (см. главу SMTP пересылка), иначе предупреждения не будут работать.

Предупреждения - обзор

Обзор отправленных предупреждений (определенных в разделе Настройка/Журналы и Предупреждения (Configuration / Logs & Alerts)) находится в разделе Статус/Предупреждения (Status / Alerts). Используется язык, установленный в Администраторском Терминале (если шаблон на соответствующем языке не доступен, предупреждение отображается на английском).

В верхнем разделе этого окна представлен обзор всех отправленных предупреждений (отсортированных по дате и времени).

В каждой строчке содержится информация по одному прежупреждению:

Дата (Date) — дата и время происшествия.

Предупреждение (Alert) — тип происшествия

Детали (Details) — базовая информация по происшествию (IP адрес, имя пользователя и т.д.).

Щелчок на событии позволяет в нижней части окна увидеть подробную информацию о событии, включая текстовое описание (определенное шаблоном в console\details - см. выше).

Примечание: щелчок на кнопке Скрыть/Показать (Hide/Show) позволяет скрыть или показать детали (по умолчанию детали отображаются).

Шаблоны предупреждений

Форматы предупреждений (email и/или SMS) задаются шаблонами. Отдельные форматы можно увидеть в разделе Статус/Предупреждение (Status / Alerts) Администраторского Терминала. Шаблоны представляют собой предустановки сообщений, включающие определенную информацию (например, имя пользователя, IP адрес, номер соединения, инфицирование вирусами и т.д.). Эта информация выражена специальными переменными. WinRoute автоматически заменяет переменные соответствующими значениями. Администратор может редактировать эти шаблоны.

Шаблоны хранятся в субдиректории templates в установочной директории WinRoute

(по умолчанию C:\Program Files\Kerio\WinRoute Firewall\templates):

субдиректория console — сообщения, которые отображаются в верхней части раздела Статус/Предупреждения (Status / Alerts) (обзор),

субдиректория console\details — сообщения, которые отображаются в нижней части раздела Статус/Предупреждения (Status / Alerts) (детали),

субдиректория email — сообщения, посланные по email (каждый шаблон содержит сообщение в текстовом или HTML формате),

субдиректория sms — SMS сообщения, отправленные на телефонную ячейку.

Примечание: в последней версии WinRoute доступны предупреждения только на английском языке (шаблоны на других языках в субдиректориях email и sms появятся в следующих версиях).

Соединение - Обзор

В Статус/Соединения (Status / Connections), все соединения сети, которые может обнаружить WinRoute, включают следующее:

соединения клиента с Интернет через WinRoute

соединения, установленные с узла, на котором установлен WinRoute

соединения, установленные с других узлов со службами на узле WinRoute

соединения, производимые клиентами Интернет, которые картированы к службам локальной сети.

Примечания:

соединения между локльными клиентами не определяются и не отображаются WinRoute.

протокол UDP также называется протоколом без организации соединения. Этот протокол не производит никаких соединений. Коммуникации выполняются через индивидуальные сообщения (так называемые дейтаграммы). В этом случае отслеживаются периодические обмены информацией.

Администраторы WinRoute могут закрывать любые активные соединения.

Одной строкой в этом окне представлено одно соединение. Это соединения сети, а не пользователей (каждая программа-клиент может в любой момент занимать более одного соединения). В колонках представлена следующая информация:

Правила трафика (Traffic rule)

Название правил трафика WinRoute (см. главуПолитика трафика), разрешающих соединение.

Служба (Service)

Название передаваемой службы (если такая служба определена в WinRoute - см. главу Службы). Если служба в WinRoute не определена, вместо нее будет отображаться соответствующий номер порта и протокол (например, 5004/UDP).

Источник и пункт назначения (Source and Destination)

IP адрес источника (инициатор соединения) и пункта назначения. Если в DNS есть подходящая обратная запись, вместо IP адреса будет дано имя DNS.

Следующие колонки по умолчанию скрыты. Их можно активировать через диалог Модификации колонок (Modify column), который открывается из контекстного меню (подробнее см. главу Посмотреть Установки).

Порт источника и Порт назначения (Source Port and Destination Port)

Порты, используемые для данного соединения.

Протокол (Protocol)

Протоколы коммуникации (TCP или UDP)

Тайм-аут (Timeout)

Время, оставшееся до автоматического разъединения связи. Обратный отсчет начинается при остановке трафика. Каждый новый пакет данных переводит счетчик на нуль.

Rx и Tx

Полный размер полученных (Rx) или переданных (Tx) данных за время соединения (в килобайтах). Полученные данные - это данные, переданные из Источника в Пункт назначения, переданные данные - наоборот.

Инфо (Info)

Информационный текст, описывающий соединение (например, инспектор протокола, применяемый к соединению).

Информация в Соединениях обновляется автоматически через интервалы, установленные пользователем. Это можно сделать принудительно, нажав кнопку Обновить (Refresh).

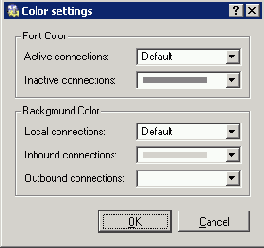

Установки цвета

Щелчок на кнопке Цвета (Colors) открывает диалог настроек цвета, позволяющий определить цвет для каждого соединения:

Для каждого компонента можно выбрать опцию цвета или оставить установки по умолчанию (Default). Цвета по умолчанию устанавливаются в операционной системе (обычными установками по умолчанию являются черные буквы по на белом фоне).

Цвет шрифта (Font Color)

Активные соединения (Active connections) — соединения с активным в данный момент трафиком.

Неактивные соединения (Inactive connections)- соединения TCP, которые были закрыты, но через 2 минуты после закрытия они все еще активны - чтобы избежать зацикливания пакетов.

Цвет фона (Background Color)

Локальные соединения (Local connections) — соединения, в которых IP адрес узла WinRoute является или источником, или пунктом назначения.

Прибывающие соединения (Inbound connections) —соединения из Интернет с локальной сетью (разрешенные брандмауэром).

Выходящие соединения (Outbound connections) — соединения из локальной сети в Интернет.

Примечание: входящие и выходящие соединения различаются по определению направления IP адресов - "наружу" (SNAT) или "внутрь" (DNAT). Подробнее читайте в главе Политика трафика.

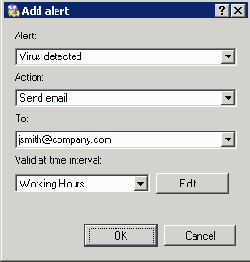

Установки предупреждений

Установки предупреждений можно настроить на вкладке Установки предупреждений (Alerts settings) в разделе Настройки/Журналы и Предупреждения (Configuration / Logs & Alerts).

На этой вкладке представлен список "правил" для отправки предупреждений. Чтобы включить отдельное правило, нужно отметить соответствующий пункт.

Используйте кнопки Добавить (Add) или Правка (Edit), чтобы (пере)определить правило предупреждений.

Предупрждение (Alert)

Тип происшествия, при котором будет отправлено предупреждение:

Обнаружение вируса (Virus detected) — антивирусная программа обнаружила вирус в файле, передаваемом через HTTP, FTP, SMTP или POP3 (см. главу Проверка на вирусы).

Обнаружено сканирование порта (Portscan detected) — WinRoute обнаружил атаку сканирование порта (атака, проходящая через узел WinRoute, или направленная на него).

Достигнут лимит соединений узла (Host connection limit reached) — узел локальной сети достиг лимита соединений (см. главу Установки Безопасности). Это может указывать на работу нежелательных сетевых приложений (таких как Троянский конь или программы-шпионы) на соответствующем узле.

Мало свободного места на диске (Low free disc space warning) — это предупреждение информирует администратора, что на узле WinRoute осталось мало свободного места (меньше 11% от емкости диска).

WinRoute нуждается в достаточно большом дисковом пространстве для сохранения журналов, статистики, установок конфигурации, временных файлов (например, инсталляционного архива новой версии или файла, сканируемого антивирусным приложением) и другой информации. При получении подобного предупреждения, администратор должен сразу предпринимать адекватные действия.

Появление новой версии (New version available) — при проверки доступных обновлений на сайте Kerio Technologies обнаружена новая версия WinRoute. Администратор может скачать новую версию с сервера http://www.kerio.com/ и инсталлировать ее, используя Администраторский Терминал (см. главу Проверка обновлений).

Превышение пользовательских квот (User transfer quota exceeded) — пользователь достиг дневных или месячных квот на передачу данных, и WinRoute предпринял соответствующие действия. Подробнее читайте в главе Учетные записи пользователей.

Исправление соединений (Connection failover event) — связь с Интернет оборвалась, и система переключилась на альтернативную линию, или наоборот (переключилась обратно на основную линию). Подробная информация приведена в главе Исправление соединений.

Истечение срока лицензии (License expiration) — скоро закончится действие лицензии/подписки WinRoute (или лицензии модулей, интегрированных в WinRoute, таких как ISS OrangeWeb Filter, антивирус McAfee и др.) Администратор должен проверить сроки действия и продлить соответствующую лицензию или подписку (подробнее см. в главе Регистрация и Лицензионная политика).

Дозвон/обрыв RAS линии (Dial/Hang-up of RAS line) — дозвон или обрыв RAS линии (см. главу Интерфейсы). Предупреждение будет содержать детальную информацию об этом событии: имя линии, причина дозвона, имя пользователя и IP адрес узла, с которого был послан запрос.

Действие (Action)

Метод оповещения пользователя:

Отправить сообщение (Send email) — информация будет отправлена по email.

Отправить SMS (короткий email) (Send SMS (shortened email)) — на телефонную ячейку пользователя будет отправлено короткое текстовое сообщение.

Примечание: SMS тоже отправляются по email. Пользователь должен использовать соответствующий электронный адрес (например, number@provider.com). Отправка SMS на телефонный номер (например, через шлюз GSM, связанный с узлом WinRoute) не поддерживается.

Куда (To)

Электронный адрес получателя или его/ее телефонная ячейка (согласно установкам Действия (Action)).

Реципиентов можно выбрать из списка пользователей (электронных адресов), используемых для других предупреждений, или можно вручную добавить новый электронный адрес.

Интервалы времени (Valid at time interval)

Выберите интервалы времени, через которые будут отправляться предупреждения. Щелчок на кнопке Правка (Edit) позволяет редактировать интервал или создать новый (подробнее в главе Временные диапазоны).

Самых активных пользователей

Вкладка "20 самых активных пользователей" в Статус/Статистика (Status / Statistics) показывает статистику 20 пользователей, которые передали самый большой объем данных за выбранный период времени.

Этот период (Сегодня (Today), На этой неделе (This week), В этом месяце (This month), Всего (Total)) можно выбрать в поле "Интервал времени" (Time interval). Интервал времени всегда относится ко всему интервалу (т.е. интервал "На этой неделе" тянется с 0:00 ч. первого дня недели до 24.00 ч. последнего дня недели и т.д. - первый и последний дни недели зависят от настроек операционной системы).

Круговая диаграмма показывает участие пяти верхних пользователей в общем объеме переданной информации за выбранный период времени. Серое поле представляет участие других пользователей (включая тех, кто не прошел аутентификацию).

Таблица под графиком представляет список 20 пользователей, которые переслали самый большой объем данных за данный период. Пользователи перечислены в порядке убывания активности. Цвета, используемые в графике, приведены около имен верхних пяти пользователей.

Для каждого пользователя приводится следующая информация:

объем входящих данных (скачиваемых из Интернет),

объем исходящих данных (загружаемых в Интернет),

общий объем переданной информации (сумма скачиваемых и загружаемых данных),

пропорциональное участие в общем объеме переданной информации за выбранный отрезок времени.

Используйте кнопку Обновить (Refresh), чтобы обновить данные в таблице и графике.

Классификация Web страниц (Classification of Web pages)

Во вкладке ISS OrangeWeb Filter находится круговой график (pie chart) и таблица статистики для классифицированных Web страниц, открытых определенным пользователем в указанный временной интервал.

Выберите пункт из выпадающего меню Time interval для указания временного периода, по которому будет строиться статистика (см. главу Top 20 users).

Круговой график показывает пропорциональные части по траффику пяти верхних категорий Web ( в соответствии с числом запросов) в указанный период времени . Категории отображены в графике, включая соответствующее число запросов. Другие категории отображены в пункте Other item.

Таблица ниже графика показывает список всех категорий

ISS OrangeWeb Filter

(используйте [+] или [-] для просмотра/скрытия подкатегорий). Для каждой подкатегории показывается следующая информация :

число запросов в этой категории, классифицированных модулем

ISS OrangeWeb Filter,

процентное соотношение количества запросов в этой категории к общему количеству запросов.

Предпочтения

В определенных ситуациях (слишком много пользователей на связи, большой объем передаваемой информации, низкие способности узла WinRoute и др.), просмотр статистики может снизить скорость передачи данных (через Интернет соединение) WinRoute. Учтите это при открытии статистики. При необходимости можно смотреть статистику только определенных узлов.

Статистику и ее параметры можно установить на вкладке Квота/Статистика (Quota / Statistics) в опциях Настройка/Продвинутые опции (Configuration / Advanced Options).

Активизировать статистику отдельных пользователей (Enable per user statistics)

Используйте эту опцию, чтобы включить/отключить статистику для каждого локального пользователя (информация содержится на вкладках "Верхние 20 Пользователей" (Top 20 users) и "Статистика пользователя" (User statistics), см. главы Верхние 20 пользователей и Статистика пользователя).

Можно исключить группы IP адресов, используя функцию Исключить IP адреса (Exclude IP addresses) (например, серверы, тестирующие подсети и др.). Соединения с этими IP адресами не будут включены в статистику.

Примечание: если пользователь связывается с брандмауэром и с контролируемого, и с исключенного узлов, статистика покажет только информацию о деятельности пользователя на неисключенных узлах.

Активизировать статистику отдельных интерфейсов (Enable per interface statistics)

Эта опция включает/выключает статистику для отдельных сетевых интерфейсов узла WinRoute, т.е. информацию, содержащуюся на вкладке Статистика интерфейса (Interface statistics) (см. главу Статистика интерфейса).

Квота на объем передаваемых данных

Объем данных, передаваемых отдельными пользователями, можно определить на вкладке Квота/Статистика (Quota / Statistics).

Контроль за квотами (т.е. принятие каких-либо действий при превышении квоты) может быть нежелательным, если пользователь прошел аутентификацию в брандмауэре. Это заблокирует весь трафик брандмауэра и всех локальных пользователей.

Для таких случаев доступна функция Исключить брандмауэр для квот (Exclude firewall for quota). Если эта функция активна, при превышении квоты не будет предприниматься никаких действий, если данный пользователь прошел аутентификацию на брандмауэре.

Примечание: подробная информация о пользовательских квотах приведена в главе Квоты Пользователя.

Сервисы

Вкладка Protocols показывает информацию о сервисах, используемых пользователем в указанный период.

Используйте выпадающий список Time period для выбора периода времени, которое отобразится в статистике (см. главуTop 20 users).

Таблица показывает список наиболее распространенных сервисов, размер переданных данных по каждому протоколу, их пропорциональное соотношение ко всему траффику пользователя. Пропорцииональные соотношения траффиков показаны на круговом графике(pie chart).

Статистика пишется для следующих сервисов:

Streams — передача аудио и видео файлов(например протоколы RTSP,

MMS,

RealAudio,

MPEG Shoutcast, и т.д.)

Mail — почтовые сервисы (SMTP,

IMAP

, и

POP3

— как защищенный так и не защищенный (encrypted,unencrypted) )

FTP — незащищенный сервис

FTP (unencrypted)

. Защищенный FTP (FTPS) не мониторится.

P2P —

peer-to-peer

сети мониторятся

WinRoute

(см. главуP2P Eliminator)

Proxy — соединения с Internet через прокси сервер

WinRoute

(см. главу Прокси сервер)

WWW — соединения со страницами Web (по протоколам

HTTP

и

HTTPS

), кроме соединений через прокси сервера.

Other — другие сервисы.

Замечание:

Измерение траффика определенного сервиса происходит только тогда,когда сервис использует инспектор протокола(protocol inspector). Другие сервисы (Other services) включаются в Other group.

Статистика

Содержание

Настройки

Первые в рейтинге 20 пользователей (top 20 users)

Статистика пользователя

Статистика интерфейсов (Interface statistics)

Статистику пользователя (объем переданных данных,использованные сервисы, классификация страниц Web просмотренных им), а также информацию о сетевых интерфейсах сервера

WinRoute

(объем переданных данных, загрузка отдельной линии связи и т.д.), можно посмотреть в консоли администратора в секции Status / Statistics.

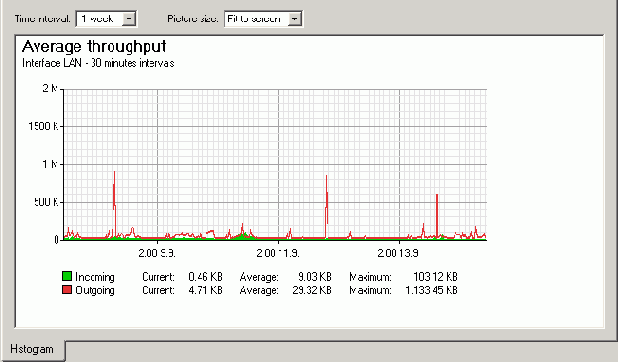

Статистика интерфейса

Вкладка "Статистика интерфейса" (Interface statistics) в Статус/Интерфейс (Status / Statistics) предлагает детальную информацию об объеме информации, переданной в обоих направлениях через отдельные интерфейсы узла WinRoute за выбранный интервал времени (сегодня (today), на этой неделе (this week), за этот месяц (this month), всего (total)).

Примечание: интерфейсы могут быть представлены адаптерами, удаленным доступом или VPN туннелями. Сервер VPN является специальным интерфейсом - коммуникации всех клиентов VPN представлены в этом пункте в Статистике интерфейса.

Контекстное меню позовляет добавлять колонки, демонстирующие объем данных, переданных через соответствующий интерфейс: входящих (IN) и/или выходящих (OUT) за разные отрезки времени.

Пример: узел WinRoute соединяется с Интернет через Общий интерфейс, а локальная сеть соединяется через интерфейс LAN. Локальный пользователь скачивает из Интернет 10 Мб информации. Эта информация будет учитываться следующим образом:

входящие данные через Общий интерфейс считаются как пункт IN (данные из Интернет, полученные через этот интерфейс),

через интерфейс LAN - как OUT (данные, отправленные в локальную сеть через этот интерфейс).

Примечание: статистика интерфейса хранится в файле interfaces.stat в директории WinRoute. Это значит, что эти данные не сбрасываются при выключении WinRoute Брандмауэра.

Контекстное меню, появляющееся при щелчке правой кнопкой мыши где-нибудь в таблице (или на отдельном интерфейсе), предлагает следующие опции:

Сброс статистики интерфейса (Reset interface statistics) - эти опция позволяет сбросить всю статистику интерфейса. Эта опция доступна, только если при открытии контекстного меню указатель мыши был направлен на интерфейс.

Обновить (Refresh) - используйте эту опцию, чтобы обновить информацию на вкладке Статистика интерфейса (эта опция идентична кнопке Обновить в нижней части окна).

Автоматическое обновление (Auto refresh) - установки автоматического обновления данных, приводимых на вкладке Статистика интерфейса. Можно использовать интервал от 5 секунд до 1 минуты. Автоматическое обновление страницы можно отключить с помощью опции "Не обновлять" (No refresh).

Изменить колонки (Modify columns) - используйте эту опцию, чтобы выбрать пункты (колонки), которые будут отображаться в таблице (см. главу Посмотреть настройки).

Убрать статистику интерфейса (Remove interface statistics) - позволяет убрать выбранный интерфейс из обзора статистики. Можно убрать только неактивные интерфейсы (т.е. отключенные от сетевых адаптеров, отключенный удаленный доступ, отключенные VPN туннели или VPN серверы, с которыми в данный момент не связан ни один клиент).

Графический просмотр нагрузки интерфейса

Трафик для выбранного интерфейса (скорость передачи в байт/сек) и заданный период времени можно посмотреть в виде графика в нижнем окне на вкладке Статистика интерфейса. Используйте кнопку Показать детали/Скрыть детали (Show details / Hide details), чтобы показать или скрыть этот график (по умолчанию график отображается).

Период (2 часа, 1 день, 1 неделя, 1 месяц) можно выбрать в области "Интервал времени" (Time interval). Текущее время и дата считается конечной точкой каждого периода (т.е. 2 часа означает 2 последних часа).

По оси "х" графика отложено время, а по оси "y" - скорость трафика. Ось "х" измеряется соответственно выбранному интервалу времени, а шкала оси "у" зависит от максимального значения интервала времени и устанавливается автоматически (базовая единица измерения - байт в секунду, B/s).

Ключ с правой стороны графика показывает интервал, используемый для отдельных временных отметок.

Пример: предположим, выбран интервал 1 день. Тогда, отметки будут соответствовать 5 минутам. Это значит, что каждые 5 минут на графике отмечается средняя скорость трафика за последние 5 минут.

Выберите опцию Размер картинки (Picture size), чтобы установить фиксированный формат графика или чтобы подогнать его во весь экран Администраторского терминала.

Загрузка линии (Line load)

Вкладка гистограмма(Histogram ) показывает временной график (timeline) траффика пользователя, траффика всех пользователей или авторизованных пользователей в выбранный период .

Замечание:

В данном случае термин “line” представляет собой траффик, который проходит через

WinRoute. Соединение между хостами в локальной сети не учитываются.

Выберите пункт из выпадающего меню Time interval для указания временного периода, по которому график будет строится (подробнее см. Interface statistics). Ось x представляет время, ось y представляет собой скорость передачи данных. Ось x представляет время в указанный период времени,пока измерение оси у зависит от максимального значения временного интервала и устанавливается автоматически (байт в секунду - основная единица измерения—

B/s).

Выберите опцию Picture size, для установки фиксированного формата графика или для того, чтобы он вместился в экран консоли

Administration Console.

HTTP лог-файлы

Данный лог-файл содержит всю информацию о HTTP запросах, которые были переданы через HTTP inspection module (модуль инспекции HTTP) (см. раздел Services) или встроенным прокси-сервером (см. раздел Proxy server). Лог-файл имеет стандартный формат любого Apache WWW сервера (см. http://www.apache.org/) или Squid прокси-сервера (см. http://www.squid-cache.org/). Для включения или отключения HTTP лог-файлов и выбора их формата, зайдите на панель Configuration/ContentFiltering/HTTP Policy (см. раздел URL Rules).

Замечания:

В HTTP лог-файл записываются только обращения к разрешенным страницам. Заблокированные запросы записываются в лог-файл фильтра, если конечно активировано соответствующее правило (см. раздел URL Rules).

HTTP лог-файл предназначен для обработки внешними аналитическими инструментами. Web лог-файл (см. ниже) лучше подходит для просмотра Администратором WinRoute.

Вот пример HTTP лог-файла, записанного в соответствии с требованиями формата Apache:

[18/Apr/2003 15:07:17] 192.168.64.64 - rgabriel

[18/Apr/2003:15:07:17 +0200]

"GET http://www.kerio.com/ HTTP/1.1" 304 0 +4

[18/Apr/2003 15:07:17] — дата и время события

192.168.64.64 — IP адрес клиента

rgabriel — имя пользователя, идентифицированного посредством брэндмауера (если ни один пользователь не был аутентифицирован через клиента, то будет показан знак тире)

[18/Apr/2003:15:07:17 +0200] — дата и время получения HTTP запроса. +0200 означает разницу во времени от стандарта UTC (+2 часа в данном примере — CET).

GET — HTTP метод, который использовался в запросе

http://www.kerio.com — запрашиваемый URL адрес

HTTP/1.1 — версия HTTP протокола

304 — возвращаемый код HTTP протокола

0 — размер отправленного объекта(файла) в байтах

+4 — число HTTP запросов, отправленных в течение данного соединения

Пример HTTP лог-файла, записанного в соответствии с требованиями формата Squid:

1058444114.733 0 192.168.64.64 TCP_MISS/304 0

GET http://www.squid-cache.org/ - DIRECT/206.168.0.9

1058444114.733 — время (в секундах), прошедшее с 1 января 1970 (используется в *nix системах)

0 — продолжительность загрузки (не измеряется в WinRoute, т.е. всегда установлено в 0)

192.168.64.64 — IP адрес клиента

TCP_MISS — это понятие используется в TCP протоколе и обозначает отсутствие предполагаемого объекта в кэше (“missed”). WinRoute всегда использует данное значение в этом поле.

304 — возвращаемый код HTTP протокола

0 — размер переданных данных в байтах (размер объекта HTTP)

GET http://www.squid-cache.org/ — HTTP запрос (метод HTTP и URL объект)

DIRECT — метод доступа к WWW серверу (WinRoute всегда использует данный вид доступа)

206.168.0.9 — IP адрес WWW сервера

Конфигурация лога

Конфигурация лога хранит полную историю соединений между Kerio Administration Console и WinRoute Firewall Engine — лог позволяет вам определить какие административные действия были выполнены каким пользователем и когда.

Существует три типа записей, которые вносятся в Config log:

Информация о входах/выходах пользователя в/из администрирование WinRoute

Пример:

[18/Apr/2003 10:25:02] james - открыт сеанс

для хоста 192.168.32.100

[18/Apr/2003 10:32:56] james - закрыт сеанс

для хоста 192.168.32.100

[18/Apr/2003 10:25:02] — дата и время, когда запись была внесена в журнал

jsmith — регистрационное имя пользователя

открыт сеанс для хоста 192.168.32.100 — информация о начале соединения и IP-адрес компьютера, с которым пользователь соединен

закрыт сеанс для хоста 192.168.32.100 — информация об окончании соединения с определенным компьютером (пользователь завершил сеанс или Kerio Administration Console закрыта)

Изменения базы данных конфигурации

Этот тип записей информирует вас об изменениях, произведенных пользователем в Kerio Administration Console. При связи с этой базой данных, используется упрощенный язык SQL.

Пример:

[18/Apr/2003 10:27:46] jsmith - insert StaticRoutes

set Enabled='1', Description='VPN',

Net='192.168.76.0', Mask='255.255.255.0',

Gateway='192.168.1.16', Interface='LAN', Metric='1'

[18/Apr/2003 10:27:46] — дата и время записи

jsmith — регистрационное имя пользователя

insert StaticRoutes ... — определенная команда, использующаяся для изменения конфигурации базы данных WinRoute

(в данном случае, статический маршрут был добавлен к таблице маршрутизации)

Другие изменения конфигурации

Типичным примером этого типа записи является изменение правил трафика. Полный список текущих правил трафика, записанных в Config log будет доступен при нажатии на Apply в Configuration / Traffic policy.

Пример:

[18/Apr/2003 12:06:03] Admin - New traffic policy set:

[18/Apr/2003 12:06:03] Admin - 1: name=(ICMP Traffic)

src=(any) dst=(any) service=("Ping")

snat=(any) dnat=(any) action=(Permit),

time_range=(always) inspector=(default)

[18/Apr/2003 12:06:03] — дата и время изменений

Admin — регистрационное имя пользователя, произведшего изменения

1: — номер правила трафика (праила нумеруются сверху вниз, согласно их позиции в таблице, нумерация начинается с 1)

name=(ICMP Traffic) ... — описание правила трафика (имя, источник, положение, служба и т.д.)

Примечание: Правило по умолчанию (последнее в таблице правил) помечено вместо номера default:.

Контекстное меню лога